Kvante-apokalypsen nærmer seg: «Gjør tiltak allerede nå!»

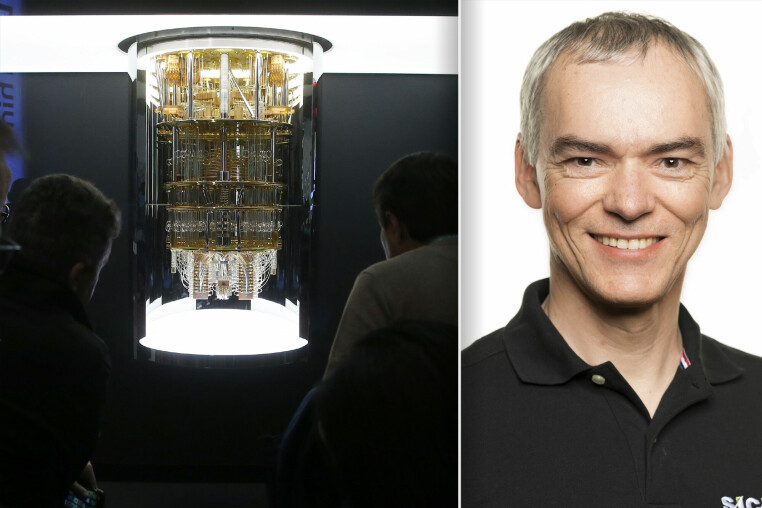

Ta i bruk kvantesikre kryptoalgoritmer allerede nå for å motstå kvantetrusselen, oppfordrer Roar Brevik i Sicra. Her er hans beste tips.

Kvantedatamaskiner kan endevende premissene for cybersikkerhet. Kvantetrusselens inntog vil bli et intenst våpenkappløp mellom de som angriper og de som beskytter data.

Det er viktig å være forberedt når kvantetrusselen blir reell. Q-Day er den dagen når tradisjonelle kryptografiske algoritmer ikke er gode nok til å holde ting hemmelig og kan enkelt brytes av en kvantedatamaskin.

Vi vet ikke når Q-Day kommer. Flere fagfolk mener den ligger bak oss. Derfor blir det viktig å ta i bruk kvantesikre kryptoalgoritmer for å motstå kvantetrusselen allerede nå.

Kvantedatamaskiner (især av typen CRQC – se forklaring i ordliste) er en trussel for innhold låst ned med vanlige kryptografiske algoritmer.

Med slike CRQC-maskiner kan hemmeligholdt informasjon høstes inn og dekryptes senere (harvest now – decrypt later) når de blir tilgjengelige.

Det er derfor nødvendig å sette inn tiltak allerede nå.

Dette er spesielt viktig for sensitiv informasjon som utveksles over offentlige nett, og som fortsatt er sensitiv på Q-Day.

Motstå kvantetrusselen

En av drivkreftene bak utviklingen av kvantedatamaskiner er ønsket om å ha et verktøy som skal kunne knekke all kryptering.

En fiendtlig aktør trenger to komponenter for å kunne gjøre dette:

- Effektive algoritmer for å finne nøkkelen brukt i krypteringen. Slike finnes allerede i form av Shors og Grovers.

- Kryptografisk relevant kvantedatamaskin (CRQC).

I flere fagmiljøer blir følgende prinsipper ansett som god praksis for å motstå kvantetrusselen (forklaringer på begreper i ordliste):

- HASH (også benyttet i mange passord-algoritmer). Velg minimum SHA-384.

- IPSEC (VPN). Bruk minimum AES-256 (til symmetrisk kryptering).

- IPSEC med IKEv2: (a) Følg RFC 8784 (pre-shared key i IKE). I firmware kalles verdien ofte for PPK. (b) Følg RFC 9242 og 9370 (hybridnøkler).

I hybridnøkler benyttes både klassisk og PQC nøkkelutveksling (KEMs, key-encapsulation mechanisms) for å motstå Shors algoritme.

4. NIST i USA har publisert forslag til PQC-algoritmer som skal ha enda sterkere motstand mot kvantetrusselen enn klassiske kryptoalgoritmer.

Vurder disse hvis de er tilgjengelige hos din utstyrsleverandør. Algoritmen FIPS 203 er designet for bruk i nøkkelutveksling.

Shors algoritme kan raskt knekke asymmetrisk kryptering

I dag brukes symmetrisk kryptering for store datamengder, og da på den reelle datastrømmen.

Utfordringen er at dette krever en nøkkel som er avtalt på forhånd, en såkalt pre-shared key (PSK).

Med asymmetriske algoritmer kan nøkkelutvekslingen gjøres over et offentlig medium. Da er endepunktene utstyrt med hvert sitt nøkkelpar, som har en offentlig kjent del og en privat del.

Dersom man har tilgang til begge nøklene, er det enkelt å dekrypte dataene. Den offentlige delen benyttes til kryptering. Shors algoritme benyttes for å finne den private nøkkelen.

En mye brukt algoritme er RSA, hvor nøklene er veldig lange primtall. I en asymmetrisk kryptert datastrøm kan Shors algoritme finne primtallene i nøkkelparet.

En vanlig datamaskin vil måtte bruke hundrevis av år på en slik søk En CRQC reduserer dette til sekunder.

Motstå Shors algoritme

Dersom man blander inn en preshared key (PSK), vil ikke Shors algoritme fungere. RFC 8784 beskriver hvordan dette gjøres i IPSEC VPN.

Samtidig er det en idé å øke lengden på både privat og offentlig del i nøkkelparet. Vær oppmerksom på at jo lengre nøkler, desto større regnekraft blir nødvendig i endepunktene.

Det kan også være en god ide å ta i bruk hybridnøkler som definert i RFC 9242 og 9370, der du baserer dem på flere KEMs (key-encapsulation mechanisms) samtidig. Standarden åpner for i alt åtte KEMs.

Løsningen med hybridnøkler er et mye brukt prinsipp i cybersikkerhet – løkmodellen. Alle lag må brytes for å komme til hva man ønsker å beskytte.

Grovers algoritme

Det er mulig å benytte rå kraft for å finne nøkkelen brukt i symmetrisk kryptering.

I tillegg kan man få hjelp av Grovers algoritme. Den kan potensielt halvere søketiden etter nøkkelen for en datastrøm.

For å motvirke trusselen fra Grovers, er anbefalingen å bytte symmetriske nøkler (session keys) relativt ofte. Du kan også doble nøkkellengden.

Om AES-128 kan knekkes med rå kraft innen rimelig tid, vil AES-256 være godt nok.

Kvantevern – framtiden er PQC og QKD

NIST benytter uttrykket postquantum cryptography, om systemer som ikke skal kunne knekkes så lett av kvantedatamaskiner.

Her er PQC-algoritmen CRYSTALS-Kyber relevant i VPN (for etablering av pre-shared key). SIGNAL bruker allerede denne algoritmen dersom du har en av de nyere versjonene av appen.

En av de viktigste utfordringene med kryptering er knyttet til pre-shared key: Selv om vi ønsker at nøklene skal være så lange som mulig, må det begrenses på grunn av regnekapasitet i endepunktene.

Videre ønsker vi en trygg og enkel måte å utveksle nøklene på. Dette siste kan faktisk løses med kvanteteknologi.

Quantum Key Distribution (QKD) gir en tilnærmet out-of-band nøkkelutveksling. Implementasjonene til nå er begrenset til optisk fiber der man benytter en av egenskapene i kvantepartikler som vil gi avlyttingssikre kanaler.

Om noen ‘lytter på linja’, vil endepunktene vite det og kan derfor konstatere at nøkkelen kan være kompromittert. Symmetrisk kryptering foregår som før.

Hva nå?

Jeg håper at dette innlegget kan være til inspirasjon for videre arbeid med temaet.

Kvantetrusselen er et tema som vil engasjere flere av oss fremover. Samtidig er det ukjent terreng for de fleste.

Er Q-Day på vei, eller er dagen bak oss? Det har vi ikke noen offentlig kjent fasit på.