Løsningen på kodekrimmen 2020

Slik knakk du alle passordene og avslørte Kjellerstua-hackeren. 💡

Alt ser ut til at Tom fra Toms Hosting får arrangert sin virtuelle kodekonferanse Kjellerstua i Porsgrunn likevel!

Hackeren ble nemlig både stansa og avslørt av hundrevis av flinke kode24-lesere gjennom årets kodekrim.

Men ikke alle klarte å knekke alle passordene, og ikke alle klarte å avsløre hackerens sanne identitet blant de fem foredragsholderne på konferansen - som minte mistenkelig mye om ekte, norske utviklere.

Her er løsningen på alle mysteriene i kode24 kodekrim 2020.

dag #1: Patty Fjell

📝 C:\30-MAR\HINT.TXT:

«Bygget i Porsgrunn, det skrytes jo av. Men ei dame lukter lunta, at det var juks og bedrag. Hvem var egentlig den rette vinner? Det kan du lese i data du finner.»

🔍 LØSNINGEN:

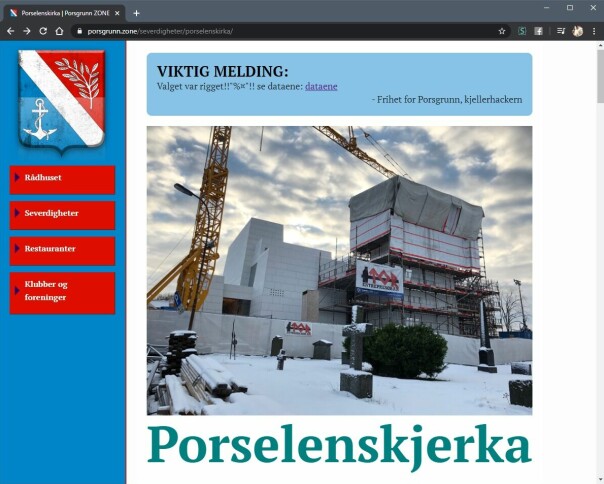

- "Bygget i Porsgrunn" sikter til den nye porselenskirka, og "ei dame som lukter lunta" sikter til sikkerhetseksperten Patty Fjell.

- Går du på Patty Fjell sin oppføring på kjellerstua.no lenkes det videre til en side om porselenskirka på porsgrunn.zone, fra fjorårets kodekrim. Men nå har det blitt lagt til noe på toppen av sida: En lenke til en lang JSON-fil, med stemmene fra kirkevalget. Altså "data du finner".

- "Den rette vinner" er ikke porselen, men noe helt annet - akkurat slik Patty Fjell hevder i foredraget sitt. I JSON-fila vil du nemlig se at ordfører Robin Foss har stemt flere ganger, som gjør at materialet "pannekaker" vinner med knapp margin.

🔑 PASSORDET:

"pannekaker"

dag #2: Kristian O. G. Oterelv

📝 C:\31-MAR\HINT.TXT:

«Hvem gidder egentlig kode mer enn det trengs, og otre i elver er blitt ganske gjengs. Det ga ikke mening, jeg ble nemlig litt daff, gitt. Men kjører du den daffe koden, får du svaret litt om litt.»

🔍 LØSNINGEN:

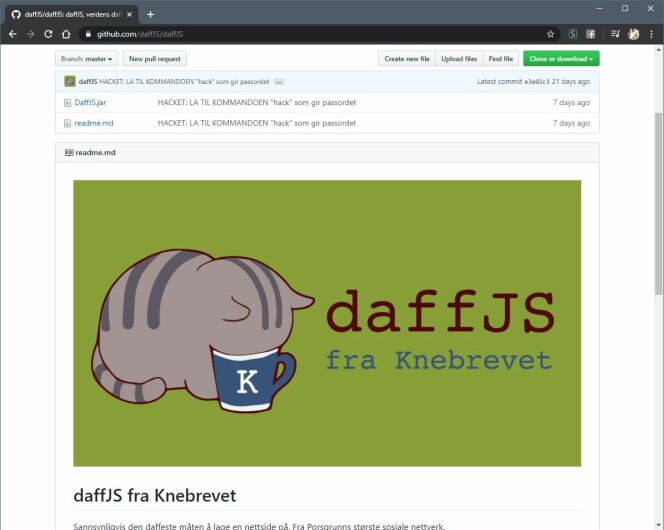

- Hintet sikter til foredraget om DaffJS, av Kristian O.G. Oterelv.

- Å "kjøre den daffe koden" får du mulighet til om du følger lenkene til DaffJS på GitHub. Her kan du nemlig laste ned Java-applikasjonen som visstnok skal gjøre nettside-utvikling til en lek.

- Kjører du Java-programmet med standardparameteret ".." får du ikke ut noe passord. Men ser du på commits-ene i repoet, vil du se at hackeren har lagt til et nytt parameter: "hack". Kjører du DaffJS.jar med denne, får du ut en nettside som gir deg riktig passord.

🔑 PASSORDET:

"eplesaus"

dag #3: Vrangbar Sveiden

📝 C:\1-APR\HINT.TXT:

«Dette her er ingen spøk, lytt på kode24s radio, din dumme løk. Bruk hintet i livsverket til en vrengbar dott, da skal alt bli både deluks og flott.»

🔍 LØSNINGEN:

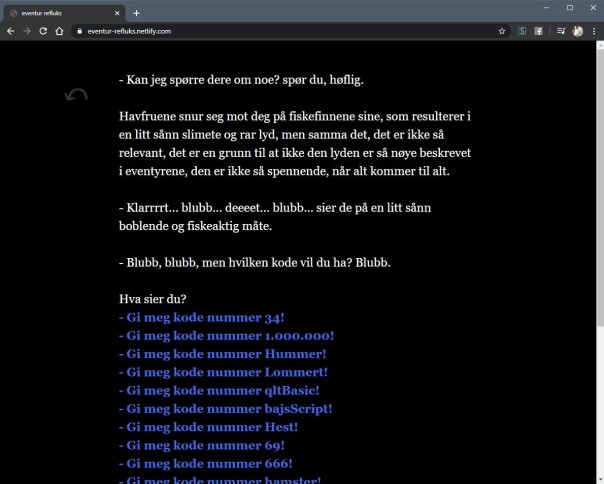

- "kode24s radio" viser til podcasten vår kode24-timen. Her ble det lagt ut en episode samme dag, kalt "re_fluks.mp3". I denne skumle, korte episoden sier en stemme "spill spillet" og "be om kode nummer fisk".

- "Livsverket til en vrengbar dott" viser til utvikleren Vrangbar Sveiden, som i sitt foredrag skal fortelle om KlosettScript-spillet og livsverket sitt Eventur Refluks.

- Spiller du dette til du kommer til noen havfruer på Down Town Bowling, kan du spørre dem om en kode. Og ber du om "kode nummer fisk", får du dagens rette passord.

🔑 PASSORDET:

"alibaba"

dag #4: Olav Vrien Knaus

📝 C:\2-APR\HINT.TXT:

«Rotete nettsider, det digger jeg godt. Desto mer virr det er, destod mer er det flott. Derfor la jeg en hemmelighet på virrerens fjes. Så virr deg bort dit, og let og les.»

🔍 LØSNINGEN:

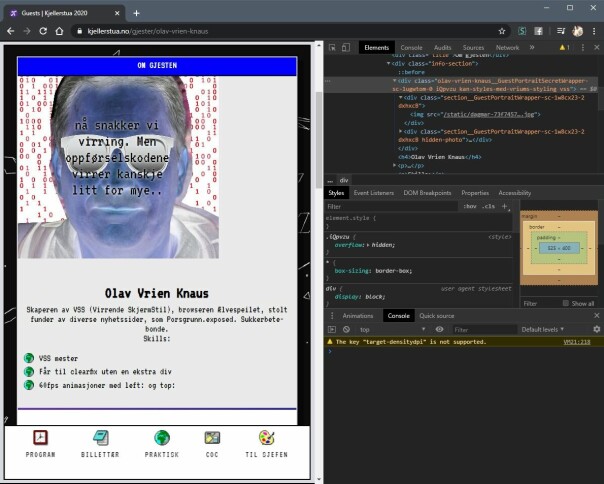

- "Rotete nettsider" og "virr" viser til foredraget fra Olav Vrien Knaus om sitt VSS (Virrete SkjermStil). Det står forklart på kjellerstua.no at VSS fungerer ved å bare legge på en klasse kalt "vss" på HTML-elementer.

- "Hemmeligheten på virrerens fjes" er at man kan legge til VSS på bildet av Olav, og få opp en beskjed: "Nå snakker vi virring. Men oppførselskodene virrer kanskje litt for mye...".

- "Oppførselskodene" viser til code of conduct-sida til Kjellerstua, og at de "virrer kanskje litt for mye" viser til at sida er stila med VSS. Fjerner du VSS-klassen fra sidas wrapper, dukker det plutselig opp et passord.

🔑 PASSORDET:

"capsene"

dag #5: Anne-Rime Fersken

📝 C:\3-APR\HINT.TXT:

«I et hull i min mage der koser de seg, helt til jeg graver dem ut i en fei. Men er det noen som kan gi meg en teller? Så jeg får holdt oversikt over kroppens kjeller?»

🔍 LØSNINGEN:

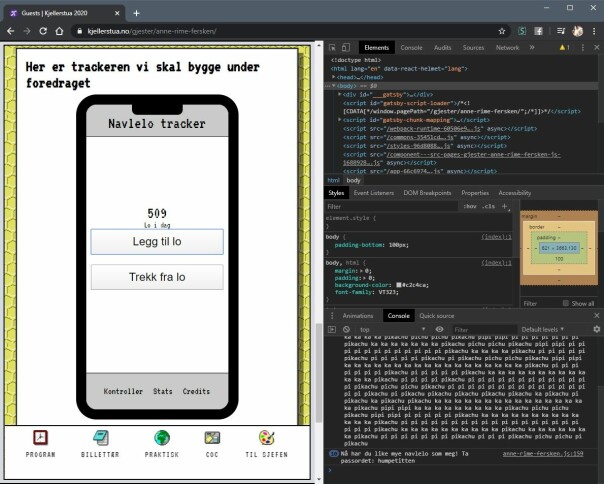

- Det som koser seg i et hull i magen, er navlelo. Såklart. Og oversikten som etterlyses viser til Anne-Rime Ferskens navlelo-tracker "Grafs!".

- Du finner trackeren på sida til foredraget hennes, som en liten web-app nederst på sida. Trykker du på "legg til lo" får du opp en streng i konsollen, i programmeringsspråket Pikachu. Oversetter du dette får du beskjed om at "hackeren må ha minst binær 0111110100 i navlelo!".

- Dette betyr at du må ha minst 500 navlelo for å få passordet. Så trykker du på "legg til lo" 500 ganger (eventuelt bare velger knappen og holder inne enter-tasten), får du til slutt meldingen "Nå har du like mye navlelo som meg! Ta passordet: humpetitten".

🔑 PASSORDET:

"humpetitten"

Hvem var hackeren?

📝 C:\HACKER\HINT.TXT:

«Ta en titt på alle passorda du har funnet, da kan du stoppe meg, da har du vunnet. For jommen, der er mitt brukernavn, har du sett! Tast det inn som et passord, så kjører systemet lett som en plett.»

🔍 LØSNINGEN:

- For å avsløre hackeren la vi opp til at man først kunne knekke brukernavnet, som et passord i \HACKER-mappa, og sende hackerens fulle navn i en epost til Toms Hosting.

- Ser du på alle passorda i rekkefølge, altså "pannekaker", "eplesaus", "alibaba", "capsene" og "humpetitten", og tar forbokstaven til hvert passord, får du ordet "peach". Dette er brukeravnet, og passordet, i \HACKER-mappa.

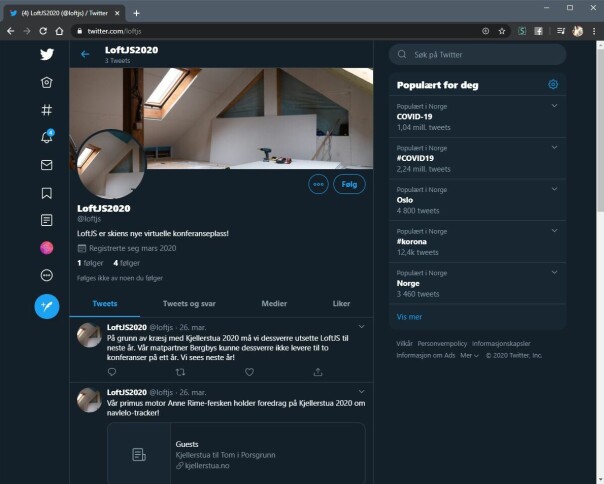

- Men hvem er så denne "Peach"? Anne-Rime Fersken, såklart. Ikke bare fordi peach betyr fersken, men også fordi Anne-Rime arrangerer den konkurrerende konferansen LoftJS i Skien, og skriver på sin Twitter-profil at de måtte flytte konferansen sin fordi den kræsja med Kjellerstua til Tom. Sånt gjør Anne-Rime forbanna, viser det seg, og hun var altså "kjellerhackeren".

🔑 PASSORDET:

"peach" / Anne-Rime Fersken

Tusen takk til alle som var med å spille! Sjekk ut ledertavla for å se på alle de flinke folka, og se hvem som vant de ulike dagene.