Derfor sjekker ice om passordet ditt er lekka

- Strenge passordkrav fungerer ikke, mener Blank, som heller advarer ice-kunder med et Have I Been Pwned-API.

Telekom-selskaper som ice er attraktive mål for hackere. Vi sitter på mye data om kundene våre, hvorav deler av det er svært sensitivt.

Vi er også eksponert for forsøk på SIM-kortsvindel, der en angriper forsøker å overføre offerets telefonnummer til sitt eget SIM-kort.

Det er med andre ord svært viktig at vi jobber kontinuerlig med å beskytte kundene våre.

"Passord" blir "P@ss0rd!"

Når du oppretter en selvbetjeningsbruker hos ice, enten gjennom ice-appen eller Min Side, blir du bedt om å opprette et passord.

Å velge et sterkt passord er vanskelig. Brukere går gjerne for den enkleste løsningen som passerer passordkravet, gjerne det samme passordet de bruker andre steder. Det sikreste er selvsagt å bruke en passordhåndterer, men det er det dessverre ikke så mange som gjør.

Å velge et sterkt passord er vanskelig.

Ved å gjøre passordkravene strengere blir «passord» til «Passord», deretter «Pass0rd», og til slutt «P@ss0rd!». Selv om entropien er mye høyere for det siste eksempelet er det fremdeles lett å gjette, både for mennesker og datamaskiner. Dessuten er dette passordet benyttet flere ganger i kjente datainnbrudd.

I en rapport fra Dashlane fra 2015 kommer det frem at vi i gjennomsnitt har 90 ulike brukerkontoer på nettet. I dag, fem år senere, har vi antakeligvis enda flere. Siden brukere har en tendens til å gjenbruke passord vil et datainnbrudd på en nettside gi gyldige kombinasjoner av brukernavn og passord til mange andre nettsider.

Angripere bruker derfor lister med brukernavn og passord fra datainnbrudd til såkalte «credential stuffing»-angrep der de prøver hver kombinasjon mot en nettsides innloggingsmekanisme. De har som oftest gode sjanser for å lykkes i å finne noen kombinasjoner som fungerer.

Have I Been Pwned?

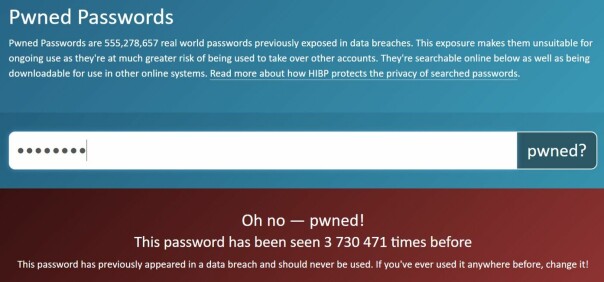

Have I Been Pwned er en tjeneste som lar deg søke opp e-postadressen din i kjente datainnbrudd for å sjekke om brukerkontoen din kan være kompromittert. Tjenesten drives av Troy Hunt, og har i dag nesten 10 milliarder kompromitterte brukerkontoer.

De fleste har antakeligvis fått kompromittert kontoen sin uten engang å vite det. Have I Been Pwned lar deg også søke opp om et passord har vært benyttet på en kompromittert konto.

Denne tjenesten, som inneholder mer enn 555 millioner unike passord, benytter vi nå for å hjelpe brukere med å velge sikrere passord på selvbetjeningsbrukeren sin hos ice.

Advare brukeren

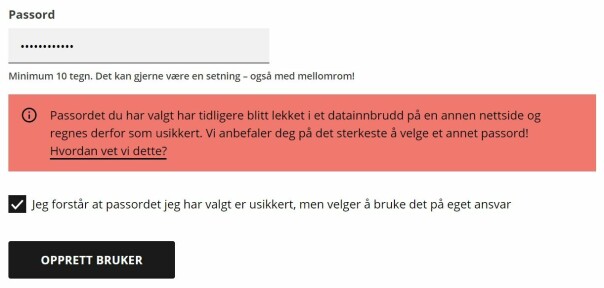

Når en bruker oppretter en konto eller endrer passordet sitt, bruker vi API-et fra Have I Been Pwned til å slå opp passordet. Hvis passordet har vært i et datainnbrudd viser vi en advarsel og oppfordrer brukeren til å benytte et annet passord.

Vi oppfordrer også til å endre passordet hvis det er brukt andre steder. Advarselen lyder:

«Passordet du har valgt har tidligere blitt lekket i et datainnbrudd på en annen nettside og regnes derfor som usikkert. Vi anbefaler deg på det sterkeste å velge et annet passord!»

Vi har også en lenke, «Hvordan vet vi dette?», som viser mer info om kjente datainnbrudd og hvordan vi benytter API-et på Have I Been Pwned.

Hvis brukeren ønsker å benytte dette passordet til tross for at det er usikkert, må vedkommende bekrefte at hen forstår risikoen ved å huke av en sjekkboks.

Så dere sender passordet mitt til en ekstern tjeneste?

Nei!

Have I Been Pwned’s API benytter en K-anonymitetsmodell som gjør at vi kan søke etter et passord uten å faktisk sende passordet til API-et.

Dette fungerer ved at vi hasher passordet med SHA-1 og sender de første fem tegnene i hashen til API-et. Siden den minste endring av passordet fører til en helt ulik hash, vil ikke de fem første tegnene av hashen gi noen pekepinn på hva passordet er hvis de skulle bli fanget opp.

API-et svarer med alle hashene det sitter på som starter med disse fem tegnene, vanligvis noen hundre hasher. Hvis vi finner den fulle hashen av passordet blant de returnerte hashene vet vi at passordet er kompromittert, og vi viser dermed advarselen til brukeren.

Noe det derimot fører til, er irriterte brukere.

Opplæring fremfor tvang

Som nevnt tidligere fører ikke nødvendigvis strenge passordkrav til sterkere passord, siden brukere har en tendens til å velge forutsigbare passord som så vidt møter kravene.

Noe det derimot fører til, er irriterte brukere.

Ved å lære opp brukerne – forsøke å forklare på en vennlig måte hvorfor passordet de har valgt er usikkert – lar vi i stedet brukerne ta avgjørelsen om å velge et sterkt passord.

Fungerer det? Gjennom å samle anonym statistikk på hvor mange som får advarselen og hva de velger å gjøre etter at de har sett den, ser vi at 80 prosent av brukerne som får advarselen velger å endre passordet sitt til noe annet.

Det er et veldig positivt tall!