Buttplug-hacking og andre høydepunkter fra DEF CON

"Where there's a will, there's a way" forteller Eivind Arvesen i Bouvet, etter å ha vært på DEF CON 27-konferanse.

I forrige innlegg delte jeg mine høydepunkter fra Black Hat Briefings 2019. Her vil jeg ta for meg tilsvarende fra DEF CON.

DEF CON er en av verdens største hackerkonvensjoner – i år var det mer enn 29,000 deltagere. Konvensjonen begrenser seg ikke kun til cybersikkerhet, men også journalister, advokater og personvernsaktivister er å se på DEF CON.

Konferansen er såpass stor at det skal godt gjøres å få med seg alt som skjer. Den er nå spredd over fire hoteller, med fire hovedtracks, pluss workshops og såkalte villages: Underkonferanser med egne presentasjoner, konkurranser og workshops.

Blant DEF CONs mange konkurranser er elektronisk stemmemaskin-hacking, låsedirking, drone- og bil-hacking, øl-nedkjøling og Capture The Flag (CTF).

Behind the Scenes of the DEF CON 27 Badge

Joe Grand (Kingpin) fortalte om arbeidet ved utviklingen av årets badge. Med bakgrunn i årets tema ("Technology's promise", teknologiens gode side) laget han en elektronisk badge med et deksel av kvartskrystall, som kunne kommunisere med andre av sitt slag via nærfelts magnetisk induksjon (NMFI) – hvordan badget fungerte ble aldri forklart (dette er en del av moroa med elektroniske badges). Det viste seg at man samlet en slags poengsum etterhvert som man "snakket" med andre badges.

All the 4G modules Could be Hacked

Sikkerhetsforskere fra Baidu avslørte at de aller fleste 4G-modulene innen IoT har svakheter, som fjerntilgang med svake passord, command injection og web-svakheter. I tillegg til å utnytte disse via WiFi kunne foredragsholderne poppe et shell på enheter gjennom å sette opp falske basestasjoner og å aksessere intranettet på mobilnettverk. Til slutt viste de hvordan de kunne bruke dette til å angripe underholdningssystemet i smarte biler – og i ytterste konsekvens fjernstyre dem.

Process Injection Techniques - Gotta Catch Them All

To sikkerhetsforskere fra SafeBreach listet opp de forskjellige måtene å gjøre process injection i Windows på. På Windows 10 (x64) kunne de omgå nye beskyttelsesteknologier, som CFG og CIG. De beskrev også en ny teknikk de kalte “stack bombing”, og et bibliotek som lar en skreddersy process injections basert på denne.

HackPac: Hacking Pointer Authentication in iOS User Space

Xiaolong Bai fra Alibaba snakket er om hvordan man kan omgå Pointer Authentication (PAC), som er en sikkerhetsmekanisme i iOS som beskytter pointeres integritet med harware-assistert kryptering. PAC fungerer kort fortalt ved at en kryptografisk signatur kalkuleres fra en pointerverdi og legges inn i pointeren. Når pointeren skal brukes ekstra her er man først PAC og verifiserer om den er konsistent med den originale pointerverdien. Xiaolong fant en implementasjonsfeil: samme nøkkel brukes til å signere i forskjellige user-space systemtjenester, som betyr at en signert pointer fra en ondsinnet prosess kan verifiseres i en systemtjeneste.

Harnessing Weapons of Mac Destruction

Patrick Wardle, kjent for å lage sikkerhetssoftware til Mac under åpen kildekode, demonstrerte her hvordan man kan bruke eksisterende Malware til sine egne hensikter! Han så på alt fra bakdører til fileksfiltrering og ransomware. Eksempelvis gjorde han runtime binærmodifikasjoner for å kommunisere med sin egen Command & Control server, og snakket også om hvordan man kan unngå å bli plukket opp av eksisterende antivirusløsninger ved hjelp av enkel modifikasjon, som f.eks. å endre et par bytes og dermed også resulterende signaturer. Til sist snakket han om enkle heuristikker for å oppdage mistenkelig aktivitet på Mac.

Change the World, cDc Style: Cow tips from the first 35 years

Joseph Menn, forfatteren av boka "Cult of the Dead Cow: How the Original Hacking Supergroup Might Just Save the World", snakket med den legendariske hacker-organisasjonen Cult of the Dead Cow om deres 35 år med historie, fra deres lansering av Back Orifice på DEF CON i 1998, til senere kontroverser som WikiLeaks og tidligere cDc'er Beto O’Rourke sitt presidentkandidatur.

Please Inject Me, a x64 Code Injection

Denne presentasjonen handlet om en ny måte å gjøre code injection, ved å få en annen prosess til å lese data fra en ondsinnet prosess, kopiere og eksekvere den for å gjenskape shellcode fra den ondsinnede prosessen.

Can You Track Me Now? Why The Phone Companies Are Such A Privacy Disaster

Senator Ron Wyden snakket om hvordan teleoperatørene i USA selger personlig informasjon til privat sektor - i en årrekke har hvem som helst med et kredittkort kunne kjøpe denne via mellommenn. Teleoperatørene har en rekke svin på skogen: Fra Bush-æraens “warrantless wiretapping” og NSAs telefonmetadataovervåkning til et hemmelig DEA-program, samt salg og fri deling med dusørjegere og «stalkers», snakket senatoren om hvordan han ville holde teleoperatørene ansvarlige.

Information Security in the Public Interest

Bruce Schneier (kjent for mange gjennom bloggen sin, "Schneier on Security") snakket om hvordan datasikkerhet nå er en offentlig politisk sak. Som han har gjort siden i forkant av lanseringen av sin siste bok, "Click Here to Kill Everybody: Security and Survival in a Hyper-connected World", snakket han også om hvorfor teknologiarbeidere bør bidra i politikken, men at teknologer ikke er involvert nok i politiske diskusjoner.

En forståelse av teknologien som er involvert, er fundamentalt i å lage en god policy.

Schneier mener at "en forståelse av teknologien som er involvert, er fundamentalt i å lage en god policy". Han dro paralleller til hendelser innen jus (public interest law), helt siden syttitallet, og la særlig vekt på at han mener vi har et behov for "public-interest technologists"; mennesker fra våre felt som hjelper til å utforme retningslinjer, og å arbeide med å tilby sikkerhet til grupper som jobber innen bredere offentlig interesse. Schneier sier vi behøver disse menneskene i myndighetene, i NGOer, som lærere på universiteter, som en del av pressen og i private selskaper. Dette er i økende grad kritisk for både offentlig sikkerhet og sosial velferd.

Ifølge Schneier er det definerende policyspørsmålet i internetts tidsalder dette: "Hvor mye av livene våre bør styres av teknologi, og under hvilke vilkår?" – Her må teknologer være involverte i debatten.

Andre poeng han kom med var at 5G ikke bygges for at du skal kunne se på Netflix raskere, men for at «ting kan snakke bedre sammen med hverandre, bak din rygg. Han snakket også om at det er et politisk skille mellom USA, Europa og Kina, og hvordan disse forholder seg til sikkerhet og personvern.

Your Car is My Car

Her ble det snakket om hvor mye man egentlig kan stole på ettermarkedssystemer, som lar oss fjernstyre bilene våre.

Defeating Bluetooth Low Energy 5 PRNG for Fun and Jamming

Denne presentasjonen var i forbindelse med slipp av en ny versjon av BtleJack, nå med støtte for å sniffe og jamme Bluetooth Low Energy version 5 (BLE 5), ved å utnytte en sårbar pseudo-random number generator (PRNG).

GSM: We Can Hear Everyone Now!

Tre representanter fra BlackBerry demonstrerte her hvordan A5/1 og A5/3 ciphererne som brukes for å beskytte mobiltelefonsamtaler er sårbare, og hvordan man kan dekryptere GSM-kommunikasjon bare ved å identifisere hvilken GSM-kanal som brukes – kun ved hjelp av fritt tilgjengelige open source løsninger.

SELECT code_execution FROM * USING SQLite;—Gaining code execution using a malicious SQLite database

I denne presentasjonen viste foredragsholderne hvordan de kunne bruke udokumentert SQLite3-adferd og minnekorrupsjonssårbarheter til å få Remote Code Execution ved å gjøre spørringer mot en ondsinnet SQLite database; I praksis laget de en SQLite-database som utnytter softwaren som brukes til å åpne den.

AppSecVillage

I år ble den første AppSecVillage ("village" med fokus på applikasjonssikkerhet") organisert. Et av høydepunktene her var en paneldiskusjon med med bughunters som Alyssa Herrera, STÖK og Corben Leo.

Her ble det diskutert hvordan de typisk går frem og hvilke verktøy de bruker, når de er på jakt etter svakheter og sårbarheter.

Et annet høydepunkt var Jerry Gamblins introduksjon til applikasjonssikkerhet trusselmodellering; Hvordan man identifiserer problemområder og evaluerer risiko.

Unpacking Pkgs: A Look Inside Macos Installer Packages And Common Security Flaws

Andy Grant snakket her om hvordan man kan heve privilegier og få command execution ved å utnytte macOS-installasjonsfiler.

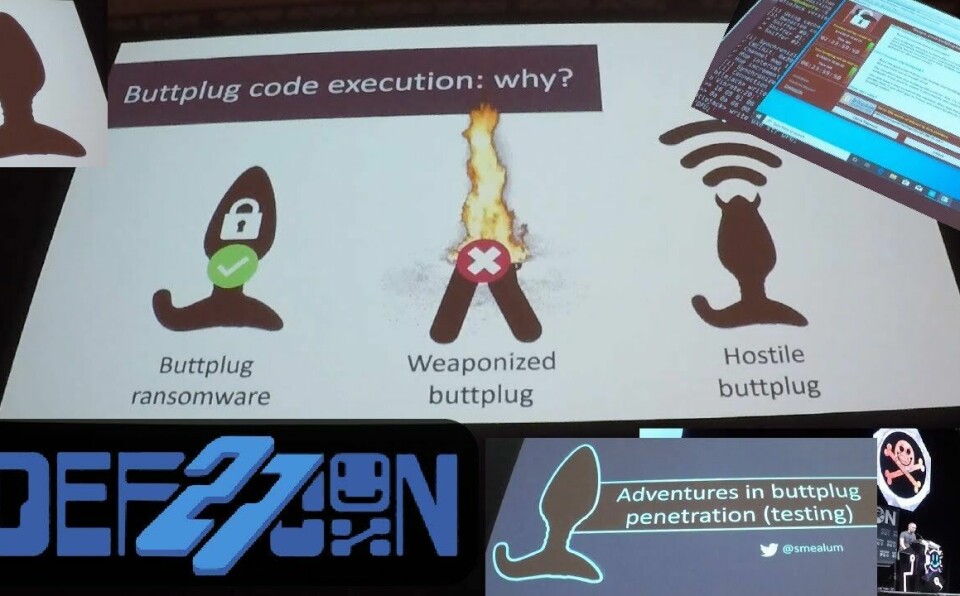

Adventures In Smart Buttplug Penetration (testing)

I en av årets beste presentasjoner snakket Smea om "teledildonics" (teknologi for fjernsex), og om hvor sikre internett-tilkoblede buttplugs egentlig er.

Som man dessverre kan forvente var heller ikke disse IoT-devicene spesielt sikre – Smea fant og utnyttet nemlig sårbarheter gjennom hele stacken, og viste frem mange forskjellige måter å kompromittere både disse lekene og enheten de kobles mot.

Blant de mange sårbarhetene var:

- Feil i Bluetooth low energy protocol (BLE) implementasjon på chip'en

- Cross Site Scripting (XSS) mulig via en kryssplatform (Electron) app for fjernstyring

Dermed kan en onsindet buttplug ta over din datatmaskin.

Sistnevntte tar rett og slett JSON sendt fra buttplug'en og kjører det rett ut i fjernstyringsapplikasjonen, som usanitert HTML. Dermed kan en onsindet buttplug ta over din datatmaskin.

Det er dessverre ofte slik med dagens IoT. Løsninger involverer både ny og gammel tech, og utviklerne bak løsningen forstår kanskje ikke alt som er involvert godt nok til å sikre den tilfredsstillende. De klarer kanskje å utvikle tilfredsstillende produkter, men ikke tilfredsstillende sikkerhet.

The ABC of Next-Gen Shellcoding

I denne presentasjonen fikk vi en gjennomgang av vanlige shellcodes (kodesnutter som tilbyr reverse shell). Deretter la foredragsholderne på flere og flere begrensninger i utformingen for å unngå deteksjon, helt frem til de presenterte en ny metode: Å skrive alfanumerisk shellcode for å angripe nye platformer uten kjente shellcodes (RISC V).

HTTP Desync Attacks: Smashing into the Cell Next Door

Selv om HTTP Desync-angrep har vært kjent i over et tiår, har de ikke vært i utstrakt bruk.

Selv om HTTP-forespørsler tradisjonelt sett ses på som isolerte prosesser er det mulig å utforme en request på en måte som gjør at servere ikke ser dem som ferdige. Man kan dermed spleise en request på en annen, i ulike former. Presentøren demonstrerte hvordan han dermed kunne skaffe tilgang til private, interne APIer, "forgifte" web cacher og kompromittere loginsider hos kommersielle aktører som militærsystemer og samle inn over $50 000 i bug bountier.

Andre høydepunkter:

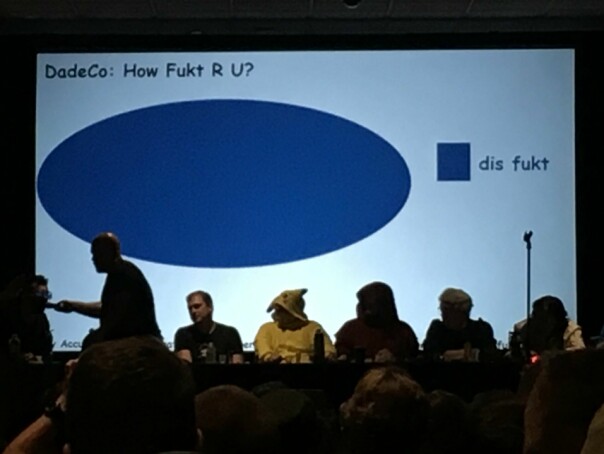

- Whose slide is it anyway

Dette møtet mellom improvisasjonskomedie og Power Point sado-masochisme går ut på at deltagerne blir tildelt et tilfeldig slide deck, og må holde en presentasjon de aldri har sett før om et ukjent tema. Her var det mye god grafikk (se bilde) og mange «buzzwords». - Voting Village

I denne villagen får hackere prøve seg på å knekke stemmemaskiner – og demonstrere hvordan man kan kompromittere valg (dette er jo aktuelt som aldri før). - Hacker Jeopardy

Det var duket for det velkjente gameshow'et Jeopardy, men kun med hacking-relatert trivia. Årets snakkis var da ingen av deltagerne kunne svare riktig på hvilken port programmet Telnet kjører på (23). Svarene som ble avgitt var 21, 22 og 25. - CTF

Årets Capture The Flag -konkurranse ble vunnet av the Plaid Parliament of Pwning (igjen). De har nylig blitt omtalt på podcasten "Darknet Diaries" som vinner ved flere anledninger, og dette årets seier gjorde at de endelig kan si de har vunnet DEFCON CTF tre år på rad. - Merchandise

Mellom Lightning-kabler som installerer en bakdør på tilkobledemaskiner, låsdirkesett, WiFi-pineapples, bøker og klær, var det nok å bruke penger på undertegnede holdt forbruket nogelunde under kontroll.

Oppsummert

DEF CON viste (nok en gang) at det ikke mangler på angrepsmuligheter, og at "where there's a will there's a way". Kulturen her er annerledes enn på Black Hat: mindre ensformig og med større takhøyde.

Ikke helt overraskende finnes det mange usikkerheter der ute, men ingen kan anklage foredragsholderne for å ikke ta samfunnsansvar; det er jo gjennom å bli gjort oppmerksomme på svakheter at man kan forbedre dem – fra politisk arbeid til applikasjoner.

Man får bare håpe at beslutningstagerne hører etter, og at teknologiarbeidere fortsetter å si i fra.