Stjeler passord via mikrofonen med 95% nøyaktighet

Det kan være lurt å dempe mikrofonen hvis du må taste passord under et videomøte, viser ny forskning.

Er det mulig for noen å høre hva du taster? Ja, viser en ny forskningsrapport.

Bleeping Computer melder at britiske forskere har trent opp en såkalt dyplæringsmodell som med en nøyaktighet på 95 prosent kan finne ut hvilke taster du trykker ned, via en mikrofon. Dyplæring er et begrep innenfor maskinlæring, og går ut på å trene opp såkalte "nevrale nettverk".

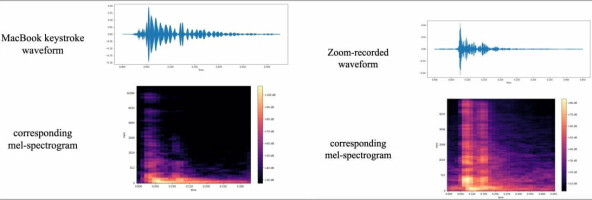

Forskerne fant ut at de også kunne bruke lyden fra et Zoom-møte til å trene opp modellen. Da falt nøyaktigheten til 93 prosent, som uansett er svært høyt.

Kan lytte via telefonen

I rapporten advarerer forskerne om at nye fremskritt innenfor maskinlæring gjør at risikoen for såkalte akustiske "side-channel-attacks" er større enn noensinne. Det gjelder spesielt fordi det har blitt mer vanlig å bruke mikrofoner gjennom ulike tjenester på nettet.

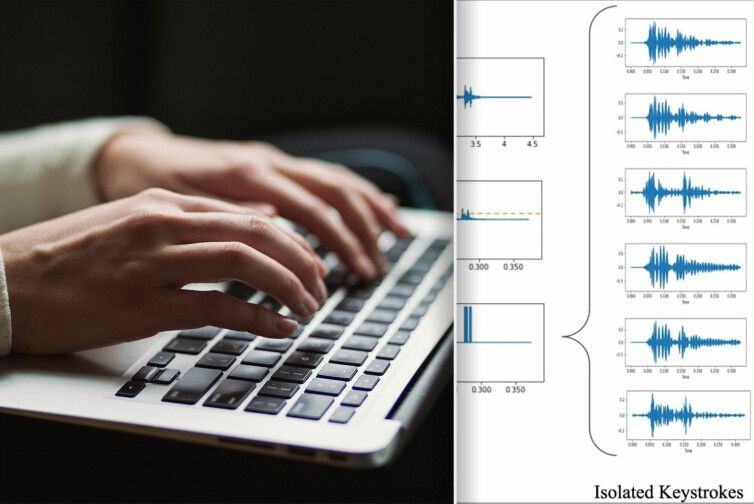

Første steg for å utføre denne typen angrep, er å trene opp en algoritme som kan registrere hvilke taster som trykkes ned. Det kan gjøres enten via en mikrofon i nærheten, eller ved å bruke mikrofonen i en mobiltelefon som på forhånd er infisert med skadevare som gir angriperen tilgang til mikrofonen.

Trinn to er å lytte til når noen taster et passord, og så bruke det man lærte i trinn én til å finne ut hvilken tast brukeren har trykket.

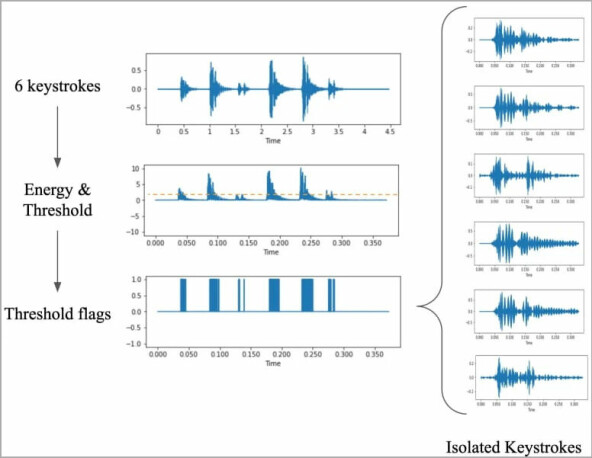

Som nevnt er det også mulig å bruke lyden fra et videomøte. Forskerne samlet i sitt forsøk inn treningsdata ved å trykke på 36 taster på en moderne MacBook Pro, 25 ganger per tast.

Ved å analysere lyden fra tastetrykkene, var det mulig for forskerne å avdekke små forskjeller som kunne brukes for å identifisere tastetrykk.

Kan bruke teksten i chattevinduer

Algoritmen må selvfølgelig vite hvilke taster som blir trykket ned, altså hvilket tegn, som hører til hver lyd.

En måte en angriper kan finne ut det på, er ved å bruke tekst som en deltaker i et videomøte taster inn i et chattevindu.

Uten at forskerne kommer inn på det spesielt, vil vi også tro du vil kunne hente ut det du trenger av treningsdata fra videoer der du ser – og hører – noen taste inn noe på skjermen.

Livestrømming av utviklere som sitter og koder har som kjent blitt populært. For de som driver med det, kan det kanskje være lurt å dempe mikrofonen før de taster inn passord, skal vi tro forskerne.

Algoritmen har mer trøbbel med å avsløre tastetrykkene hvis du bruker touch-metoden.

Hvordan unngå angrep

I rapporten demonstrerte forskerne at de klarte å avsløre tastetrykk selv på et forholdsvis lydløst tastatur, så det å bytte ut det bråkete mekaniske tastaturet hjelper antagelig ikke.

Forskerne fant imidlertid ut at algoritmen har mer trøbbel med å avsløre tastetrykkene hvis du bruker touch-metoden når du taster. Det å iblant endre måten du skriver på kan også gjøre det vanskeligere for algoritmene, mener de.

En effektiv måte å beskytte seg på, kan ellers være å benytte programvare som automatisk fjerner lyden fra tastetrykk i videomøter – noe såvidt vi vet også er tatt i bruk av flere leverandører.

Et annet tiltak kan være å ta i bruk såkalte passnøkler, der eierskap til et fysisk objekt brukes for innlogging – som en USB-nøkkel eller en PC med fingeravtrykksleser. Eller bruke programvare som fyller inn passordet, uten at du behøver å taste det inn. Og selvfølgelig, som alltid: Tofaktor.