Nytt norsk verktøy sikrer Azure-miljøet ditt: - Skal ikke koste skjorta

- Det er for mindre Azure-miljøer som aldri kom i gang med sentralisert logging og deteksjon av trusler.

- Azure Security Survival Kit er en enkel måte å demonstrere hvordan man kan gjøre trusseldeteksjon i Azure, uten at det skal "koste skjorta”, sier Karim El-Melhaoui, partner og sikkerhetsarkitekt i O3 Cyber, til kode24.

Det nye sikkerhetsverktøyet Azure Security Survival kit gir alle med et Azure-abonnement muligheten til å definere et minimum av relevante trusseldeteksjoner for et Azure-miljø og konfigurere nødvendig logging.

Det er 03 Cyber som står bak verktøyet med El-Melhaoui som hovedutvikler. Ifølge ham er verktøyet et rammeverk og "proof of concept", som organisasjoner uten noen form for overvåkning i Azure kan bruke for å komme i gang med trusseldeteksjon og logging.

Ettersom de fleste av dagens rammeverk retter seg mot store organisasjoner, ønsket 03 Cyber å lage noe som var lett og komme i gang med. Verktøyet er også inspirert av jobben som er gjort med AWS Security Survival Kit.

Laget for mindre miljøer

Azure Security Survical Kit er laget med Azure Biceps som er et domenespesifikt språk (DSL) for å lage infrastruktur i Azure.

Ifølge El-Melhaoui setter verktøyet opp et Azure-miljø med et absolutt minimumsnivå av nødvendig logging for trusseldeteksjon. I tillegg til å sette opp et par automatiske alarmer for seks ulike kjente teknikker som benyttes av trusselaktører i Microsoft Azure, med mulighet for å legge til flere.

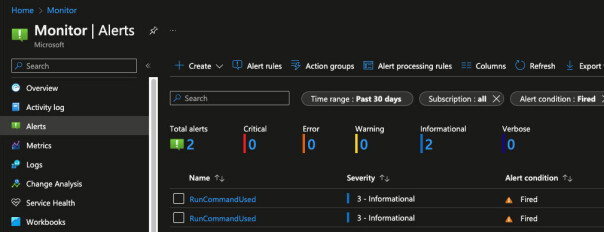

For eksempel "RunCommandInvoked", som oppdager alle påkallinger av "Run"-kommandoen. Eller "ElevatedAccessToggleInvoked", som oppdager påkallingen av "Elevated Access Toggle".

- Når man gjør konfigurasjonen spesifiserer man en epost-adresse hvor alarmene skal sendes, sier El-Melhaoui.

Varslene kan også overvåkes via Azure Monitor Alerts, som i bildet under.

Er ment for mindre miljøer

El-Melhaoui legger til at det i et stort miljø nok i utgangspunktet vil være en høy falsk-positiv ratio.

- Verktøyet er ment for mindre miljøer som kanskje begynte smått i Azure og aldri kom i gang med sentralisert logging og deteksjon av trusler, sier han.

På GitHub opplyser 03 Cyber at kostnadene for verktøyet avhenger av hvert miljø.

I et lite miljø, som verktøyet er ment for, vil du sannsynligvis bruke mindre enn 20 dollar i måneden. Men det avhenger av volumet av loggdata og antall varsler du har.

Førte til fire pull requests

- Hva var de største utfordringene når dere laget det?

- Etter å ha jobbet med AWS de siste fem årene tok det litt tid å komme inn i Azure igjen, og å lære seg Bicep, sier El-Melhaoui.

Han legger til at arbeidet også førte til mer research på trusler i Azure, som ledet til total fire pull requests med ny funksjonalitet til andre repositories.

- MicroBurst, som er et offensive research verktøy for Azure, og Azure Threat Research Matrix, som er gitt ut av Microsoft, sier han.