Mener denne nettsiden gjør PowerShell til PowerHell

Microsofts PowerShell Gallery gjør brukerne utsatt for forsyningskjedeangrep, mener sikkerhetseksperter.

Microsofts PowerShell Gallery kan utgjøre en sikkerhetsrisiko på grunn av dårlig beskyttelse mot opplasting av skadelig programvare til repoet, hevder sikkerhetsselskapet Aqua Nautilius i en rapport.

The Register skriver at Aqua Nautilus rapporterte inn svakheter i PowerShell Gallery ved to anledninger for nesten ett år siden - og kaller det hele et «PowerHell».

Men svakhetene har ennå ikke blitt fikset – til tross for at Microsoft ifølge rapporten skal ha bekreftet at de finnes, og sagt de jobber med feilrettinger.

10 millioner pakkenedlastinger

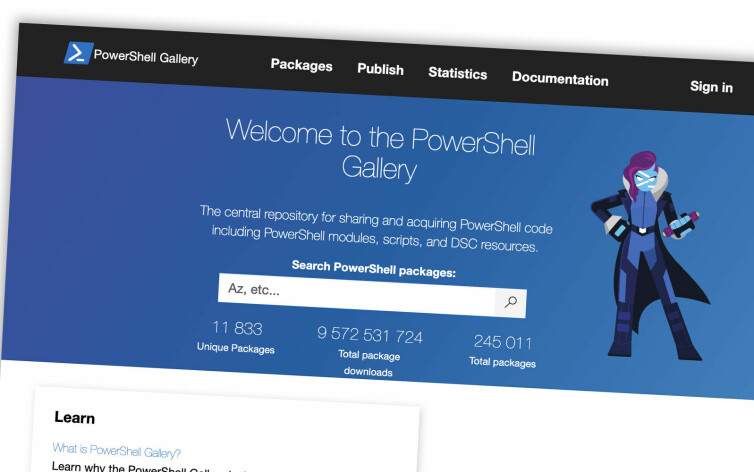

PowerShell Gallery er Microsofts offisielle repo med skript, moduler og annet for PowerShell. Ifølge The Register er det frem til nå lastet ned nesten 10 millioner pakker fra repoet.

– PowerShell Gallery-moduler brukes ofte i forbindelse med utrulling til sky, og er spesielt populært med AWS og Azure, for å interagere med og administrere skyressurser. Derfor kan installasjon av en ondsinnet modul være fatalt for en bedrift, skriver Aqua Nautilus.

I rapporten hevdes det at svakheter i policies som gjelder pakkenavn og -eiere enkelt kan utnyttes av trusselaktører til å plante pakker med ondsinnet kode i PowerShell Gallery.

I motsetning til for eksempel npm er det ingen beskyttelse mot at noen laster opp en modul med nesten samme navn som en eksisterende modul.

Utnytter skrivefeil

– Svakhetene gjør det uungåelig med "typosquatting"-angrep, og også ekstremt vanskelig for brukere å identifisere den virkelige eieren til en pakke, hevder Aqua Nautilitus.

Typosquatting går ut på å utnytte at noen på grunn av tastefeil, eller at to modulnavn ligner på hverandre, laster ned noe annet enn de hadde tenkt.

Feilene baner vei for en potensielt forsyningskjedeangrep mot repoets enorme brukerbase.

Sikkerhetsselskapet sier de har klart å lage en "proof of concept" der de etterligner populære PowerShell-moduler, og fått disse falske modulene til å bli lastet ned.

– Feilene baner vei for en potensielt forsyningskjedeangrep mot repoets enorme brukerbase.

– Vær forsiktig!

Aqua Nautilus anbefaler i rapporten at alle som laster ned moduler fra PowerShell Gallery er forsiktige og helst laster ned kun signerte moduler, eller bruker et privat modul-repo i stedet.

Microsoft har ikke besvart henvendelser fra verken The Register eller andre medier vi har sett skrive om dette. Vi i kode24 har også bedt Microsoft om en kommentar, og vil oppdatere artikkelen når vi eventuelt får det.